Ransomware nel Retail: siamo pronti al prossimo attacco?

A cura di Andrea Ceiner

L’incubo inizia con una chiamata (i nomi di persone e organizzazioni sono inventati).

Francesca, dal negozio in aeroporto, chiama concitata Marco del supporto tecnico:

“Ciao Marco, lo schermo in vetrina è diventato nero con una scritta bianca “LockBit Black, all your important files are stolen and encrypted! You must find zwWXthZ2C.README.txt file and follow the instruction!”.

Marco, si fa mandare una foto sul cellulare e chiama subito Pietro, il responsabile della sicurezza. “Ciao Pietro, sono Marco, abbiamo un problema con un ransomware, guarda la foto. Che facciamo?” Pietro: “Di a Francesca di staccare immediatamente il cavo di rete dal pc dietro allo schermo e di staccare anche il cavo video. Dille di lasciare il pc acceso. Mandiamo un tecnico immediatamente a portare un nuovo PC e a prelevare quello infetto. Marco, a che server è collegato quel pc?”.

Marco: “Al server del cliente MODA TOPOLINO PAPERINO, a cui solo collegati altri 250 negozi!”

Pietro: “Cavoli! Avviso l’IT che isoli subito quel server dalla rete! Qui c’è il rischio che contagiamo tutti i punti vendita! Se quel server fosse nella stessa rete di altri server di altri clienti il perimetro di rischio si amplierebbe ancora”.

Come prosegue la storia dipende dalle tante possibili varianti.

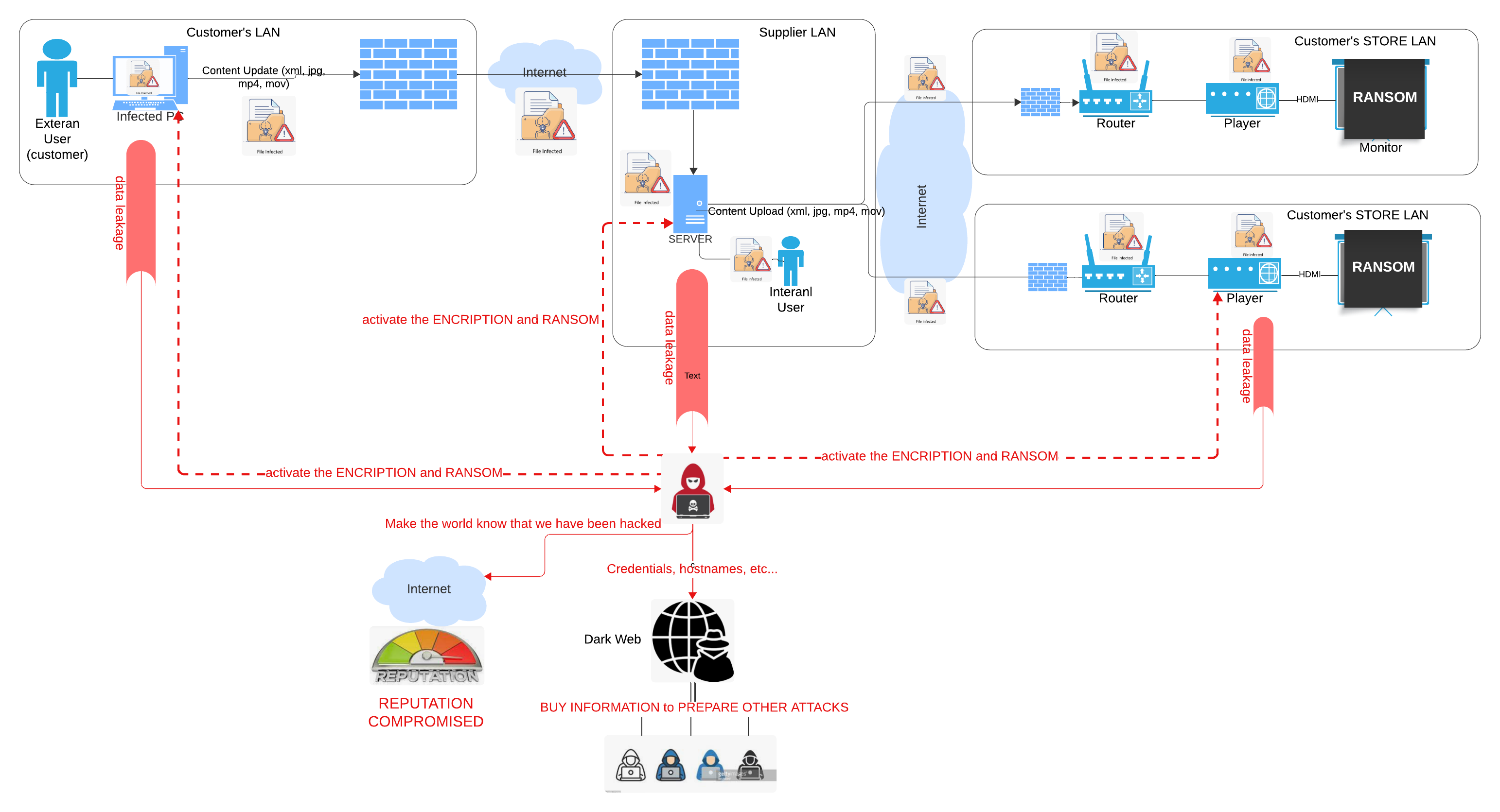

Ad esempio, uno scenario potrebbe essere quello descritto dalla fig.1, dove un grafico del reparto creativo del cliente, vittima di un attacco phishing, è stato contagiato da un malware che può attivare il ransomware. Questo malware ha contagiato altri file nel suo pc, tra cui quelli che lui ha preparato per la prossima campagna di broadcasting sui suoi negozi. Il malware si potrebbe quindi propagare a tutti i negozi collegati. Per qualche settimana il malware potrebbe trasmettere dati rubati dalla rete del cliente e permettere all’attaccante di elaborare varie forme di attacco, tra cui il riscatto, attivando la crittografia di tutti i nodi compromessi e la richiesta di riscatto e il tentativo di estorsione.

Quello che impressiona nello scenario sopra descritto sono la quantità di punti di attacco possibili (almeno 8) e le opportunità di guadagno dell’attaccante sia dalla vendita delle informazioni rubate sia dal riscatto.

Secondo Hackaman Global Cyber Attacks Report, Il settore retail rientra nei top10 targets, registrando circa 8% degli attacchi.

La filiera dei retailers nel settore delle tecnologie audio/video nel negozio fisico riguarda diversi attori, con posture di sicurezza e vulnerabilità diverse: ci sono i vendor di tecnologie hardware (schermi, led, computer, apparati di rete, sistemi di pagamento elettronico…) e software specializzati (piattaforme di digital signage, di omnichannel customer experience, di digital retail, di media content design, ecc..) e ovviamente i cloud provider. Poi, più “vicini” al cliente, troviamo le media agencies con i creativi che producono i contenuti grafici, molti piccoli system integrator e service providers locali e pochi

grandi che mettono tutto assieme, inclusa la logistica e i servizi post vendita di gestione dei dispositivi per anni. In ultimo, non possiamo dimenticare i consumatori, che usano lo smartphone e il pc per fare i loro acquisti, dentro e fuori il negozio.

Concludendo, la sfida per i retailer è come arrivare a un livello di rischio sostenibile e accettabile, considerando tutta la filiera.

Dunque, il punto di partenza sta proprio nel:

a) calcolare questo livello di rischio accettabile e nel condividerlo con tutti gli attori della filiera;

b) introdurre, nel disegno iniziale di ogni soluzione, i requisiti di sicurezza che retailer e fornitori dovranno implementare per arrivare al risultato.