Cyber-attribuzione: il ruolo cruciale della cooperazione per navigare nella ‘zona grigia’

A cura di Olivia Terragni

Con l’aumento costante delle attività di gruppi criminali e APT sempre più avanzati, che colpiscono infrastrutture critiche e istituzioni governative in un mondo deterritorializzato e costituito da infrastrutture e sistemi interconnessi globalmente come si può garantire una risposta condivisa e affidabile per identificare con certezza i responsabili e prevenire escalation di conflitti digitali?

Un’agenzia di attribuzione internazionale o europea?

Nel dibattito internazionale e accademico si discute ampiamente della creazione di un meccanismo internazionale di attribuzione per superare le difficoltà tecniche, politiche e diplomatiche [1]. Tuttavia, la realizzazione di un organismo super partes si rivela complessa, data la diffidenza tra grandi potenze e la difficoltà di raggiungere consenso su procedure, standard e attribuzioni politiche.

Le norme del diritto internazionale sono applicabili alle operazioni informatiche, ma la loro interpretazione è ancora incerta e frammentata e raramente gli Stati fanno riferimento esplicito alle norme violate nelle loro dichiarazioni pubbliche [2].

Le iniziative a sostegno di tale meccanismo non sono mancate - Consiglio Atlantico, Microsoft, RAND Corporation, Cyber Peace Institute [3] - ma non è in corso alcuno sforzo concreto per istituirlo. Le grandi potenze sono poco interessate, preferendo gestire autonomamente la questione grazie a proprie capacità tecniche, politiche e alleanze, ma i paesi con capacità tecnologiche limitate potrebbero trarne vantaggio, l’Unione Europea (UE), potrebbe rafforzare la legittimità delle sanzioni e delle risposte collettive. Un’agenzia europea coordinata, in tal senso, potrebbe rappresentare una strategia più efficace, con il vantaggio di operare all’interno di un quadro già consolidato, come la direttiva NIS 2 e l’azione coordinata di enti quali ENISA, EU-CyCLONe e le autorità nazionali (es. ACN in Italia), con linee guida comuni e best practice condivise. Inoltre ENISA ha già un mandato permanente per coordinare la cooperazione operativa in materia di cybersicurezza tra gli Stati membri [4]. L’obiettivo è quello di rafforzare le collaborazioni esistenti, ossia stabilire standard probatori e promuovere il rispetto del diritto internazionale e una cultura della responsabilità collettiva, riducendo in tal modo l’impunità nel cyberspazio.

Un’escalation senza precedenti e il contesto geopolitico

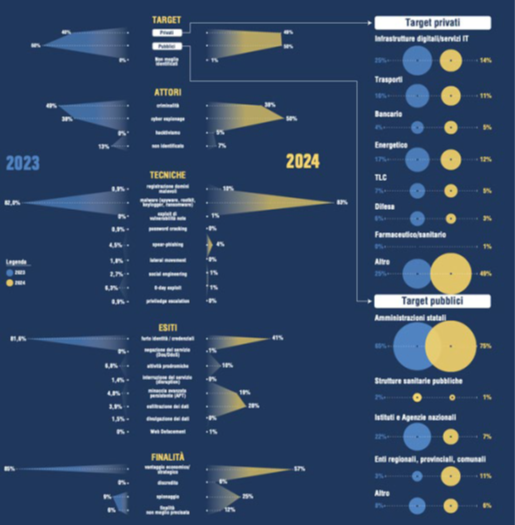

Mappando il cyberspazio, la diffusione di malware e attacchi digitali, iniziata nel 2000, ha registrato un’accelerazione esponenziale, con un raddoppio di incidenti sino al 2025 e un tasso di crescita annuo superiore al 25% a livello globale. Gli attacchi APT (Advanced Persistent Threat), hanno avuto un’accelerazione marcata dal 2016, triplicando le operazioni cyber su larga scala, segnando un record nel 2024, che, in Italia [5], ha rappresentato circa il 50% degli attacchi cyber rilevati con un aumento del 12% rispetto all’anno precedente. Gli attacchi globali a scopo di spionaggio sono passati dal 9% a circa il 25%, secondo le analisi più recenti, riflettendo un uso crescente del cyberspazio per obiettivi strategici statali, con operazioni su larga scala, persistenti e altamente mirate, che oggi rappresentano una delle minacce più critiche per la sicurezza nazionale e le infrastrutture critiche.

A ció si sommano le tensioni geopolitiche, come i conflitti regionali (Russia-Ucraina e Medio Oriente), la rivalità tra grandi potenze (USA-Cina) e una guerra informatica i cui vantaggi strategici sono ottenuti senza oltrepassare la soglia di un conflitto aperto. Ciò alimenta una ‘zona grigia’ in cui l’opacità delle operazioni cyber viene sfruttata per complicare le decisioni strategiche in un terreno di confronto asimmetrico. In questo contesto la gestione dell’incertezza e del disordine del cyberspazio diventa una componente cruciale della sicurezza globale. Ogni forma di intelligence (Osint, Sigint, Masint, Imnit, GeoInt, Cybint, Socint, Humint) si è sviluppata a livelli mai visti prima e si rendono necessarie nuove figure come quella che possiamo chiamare “architetti dei sistemi complessi” in grado di muoversi tra dimensione tecnica, strategica e umana, richiedendo pragmatismo, competenza e resilienza per navigare le sfide internazionali.

Il problema dell’attribuzione: le criticità

L’attribuzione in sé, non è un risultato binario ma graduale e composto da numerosi passaggi - tecnico, politico-pubblico e giuridico - che richiedono livelli crescenti di evidenza e collaborazione, competenze tecniche, capacità di intelligence, tecnologie avanzate, una forte collaborazione, decisioni politiche su quando e come rendere pubblica un’attribuzione e investimenti rilevanti a fronte di risposte lente o controverse [6]. A ciò si aggiunge che gli Stati non sono sempre propensi a pubblicare le proprie prove o la metodologia di attribuzione e considerano l’attribuzione una prerogativa sovrana [2]. ‘Attribuiscono quando serve ai loro interessi e nel momento da loro scelto [7]’ per non esporre le proprie fonti di intelligence, per limiti tecnici, incertezze, motivazioni politiche o mancanza di vincoli normativi chiari.

Fonte immagine: La sicurezza cibernetica in Italia, Relazione annuale Intelligence 2025

Oggi anche in presenza di minacce persistenti avanzate (APT), attribuire con precisione, rigore, imparzialità e tempestività un attacco informatico, permette non solo di adottare misure legali o tecniche per prevenire, reprimere o scoraggiare ulteriori attacchi, ma di ridurre accuse errate o sospetti e quindi ridurre il rischio di conflitti derivanti dagli attacchi stessi.

Ovviamente esistono delle criticità. Anche se “un’agenzia di attribuzione [basata sul consenso] potrebbe svolgere un ruolo chiave [2]”, come organismo super partes, offrendo procedure condivise per gestire disaccordi, mettere a disposizione esperti qualificati e fornire supporto amministrativo e finanziario, potrebbe entrare in concorrenza con Stati e aziende private, non sempre disposti a condividere conoscenze e risorse. Basti pensare alll’interconnettività delle reti e delle infrastrutture informatiche: ricerche approfondite potrebbero accedere inavvertitamente a informazioni sensibili o reti critiche di uno Stato. Inoltre se coloro che conducono le indagini abusassero della propria posizione in caso di intrusione, ne seguirebbero “accuse e recriminazioni, e di conseguenza l’agenzia di attribuzione si espanderebbe anziché contenere le controversie sottostanti [2]”.

Una gestione strutturata del disordine: le opportunità

Da un lato, la sicurezza informatica, divenuta elemento strategico, non può più essere considerata a compartimenti stagni e azioni separate ma come il risultato di processi integrati e coordinati. Dall’altro il disordine nel cyberspazio — inteso come complessità, ambiguità, fluidità delle identità — è “inevitabile e persino necessario per la vitalità e l’innovazione del sistema globale digitale così come necessario per stimolare adattamento, creatività e resilienza, evitando rigidità e stagnazione nella società” (Richard Sennett e Serge Moscovici). In questo contesto, un organismo che coordini e standardizzi l’attribuzione degli attacchi non mirerebbe a imporre un ordine rigido o gestire le controversie, ma a gestire strutturalmente il disordine, rendendolo governabile attraverso procedure condivise, trasparenti e affidabili: una diplomazia cyber attiva basata su dialogo, negoziazione e cooperazione, che possono prevenire escalation e costruire fiducia.

La creazione di un organismo super partes, riconosciuto dagli Stati e a loro supporto, che sviluppi sinergie, potrebbe standardizzare i protocolli per la raccolta di evidenze o l’analisi forense, permettere di ‘condividere intelligence’ in tempo reale tra paesi e settori privati, sviluppare framework per mappare le connessioni tra attori statali e criminali, elaborare risposte proporzionali e sanzioni economiche mirate, superando le diffidenze geopolitiche ed emettere così rapporti di attribuzione condivisi, basati su criteri trasparenti e verificabili riducendo il rischio di accuse unilaterali ed escalation o stabilire in modo chiaro quali azioni possano innescare risposte collettive automatiche, anche senza attribuzione certa. Fonti di ispirazione si trovano nel modello NATO (Art. 5) e nell’iniziativa UE per una Cyber Unit congiunta, nell’analisi di Bruce Schneier e Adam Segal sulla “deterrenza dinamica” nel cyberspazio basata su un uso combinato di strumenti tecnici, legali, diplomatici ed economici per rispondere in modo proporzionato agli attacchi.

Bibliografia

- [1] The Prospects for an International Attribution Mechanism for Cyber Operations – An Analysis of Existing Approaches, Isabella Brunner, (2022)

- [2] Reflections on the Opportunity of an International Attribution and Accountability Mechanism for Cyber Operations, François Delerue (2024), Questions of International Law.

- [3] An International Attribution Mechanism for Hostile Cyber Operations?', Michael N Schmitt e Yuval Shany, MN Schmitt, Y Shany, (2020)

- [4] L’attribuzione degli attacchi informatici, Ranieri Razzante, European Journal of Privacy Law and Technologies [2022]

- [5] La sicurezza cibernetica in Italia, Relazione annuale Intelligence (2025).

- [6] The six degrees of cyber attribution ,International Institute for Strategic Studies (IISS), (2024)

- [7] Nichola Tsagourias, Questions of Cyber Law, Cyber Attribution Agencies: A Sceptical View (2024)

- [8]An International Agency for the Attribution of Malicious Cyber Operations?, Introduced by Emanuele Cimiotta, Full Professor of International Law, Department of Political Sciences of the Perugia University, Questions of International Law,

- [9]Attribution in International Law, Challenges and Evolution, Kristen E. Boon (2024)

- [10] EU External Action and the Attribution of Conduct under International Law, Pietro Violante, Università Bocconi (2021).