Conflitto Israele – Iran: i riflessi sul panorama delle minacce cibernetiche

A cura di Pierluigi Paganini

Mentre il mondo assiste con il fiato sospeso ad un’escalation delle operazioni militari parte del conflitto tra Israele ed Iran, ci si interroga sui possibili riflessi sul panorama delle minacce cibernetiche ed i rischi connessi per le organizzazioni in tutto il mondo.

Da oltre un decennio, il conflitto fra i due paesi non si combatte soltanto sul terreno fisico, lo spazio cibernetico è diventato un campo di battaglia strategico, dove si intrecciano operazioni di intelligence, sabotaggi e guerra psicologica.

La dimensione digitale è oggi parte integrante delle strategie di sicurezza nazionale di entrambi i Paesi, che hanno investito risorse e competenze per svilupparecapacità offensive e difensive all’avanguardia. Questa evoluzione ha conseguenze che travalicano i confini regionali, coinvolgendo aziende, infrastrutture e governi di tutto il mondo, in un contesto in cui la natura senza frontiere del cyberspazio rende potenzialmente vulnerabile chiunque.

Da un lato, c’è Israele che ha costruito, nel tempo, una struttura sofisticata per difendersi e attaccare. Il National Cyber Directorate, insieme all’Unità 8200 delle Forze di Difesa Israeliane, integra capacità difensive, come il progetto “Cyber-Dome”, che protegge infrastrutture critiche sfruttando sofisticate soluzioni oggi integrate da sistemi basati sull’intelligenza artificiale. Si riconosce ad Israele un arsenale offensivo di élite e il risultato sono operazioni altamente mirate e precise, che spesso coadiuvano raid aerei o attacchi da parte di droni.

Israele è quindi riconosciuto a livello globale come uno degli Stati più avanzati in materia di sicurezza informatica. Il governo di Tel Aviv destina circa il 7% del budget militare alle attività di cyber difesa e cyber attacco, puntando su tecnologie di intelligenza artificiale, machine learning e sistemi di signal intelligence per monitorare e neutralizzare minacce in tempo reale. Il settore privato gioca un ruolo fondamentale, numerose aziende nazionali collaborano direttamente con le forze armate, testando e implementando soluzioni innovative che vengono poi esportate a livello internazionale.

L’episodio più emblematico della postura cibernetica israeliana resta l’operazione Stuxnet del 2010, condotta insieme agli Stati Uniti, che ha dimostrato come un malware possa sabotare fisicamente infrastrutture strategiche, in questo caso le centrifughe nucleari iraniane nell’impianto di Natanz, senza la necessità di un intervento militare diretto. Questo attacco ha segnato una svolta nella storia della guerra digitale, mostrando al mondo il potenziale distruttivo delle armi informatiche.

Va detto tuttavia che a causa dei conflitti in corso il numero di attacchi contro Israele è in costante aumento. Secondo il rapporto annuale del National Cyber Directorate israeliano, nel 2023 gli attacchi informatici nel Paese sono aumentati del 43 %, passando dai 9.100 del 2022 ai 13.040 nel 2023. Più della metà degli attacchi (68 %) sono avvenuti durante la guerra di Gaza, tra ottobre e dicembre.

L’ex direttore generale della Cyber Directorate, Gaby Portnoy, lo scorso anno ha affermato che gli attacchi iraniani, non solo contro Israele ma anche contro alleati occidentali, si sono triplicati dopo l’8 ottobre 2023. L’intensità dell’offensiva è cresciuta non solo in quantità, ma anche in sofisticazione e dannosità.

Durante lo stesso arco temporale, ben 3.380 eventi significativi sono stati registrati, di cui 800 avevano un potenziale di danno elevato e sono stati intercettati prima di causare conseguenze rilevanti.

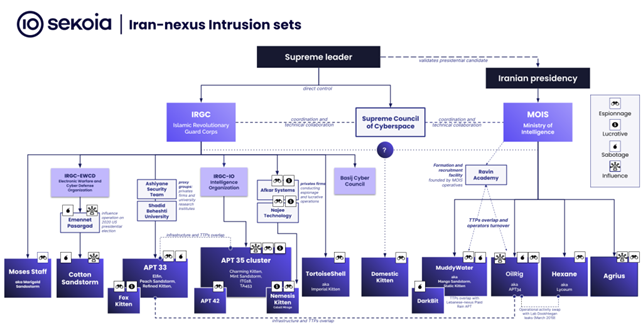

Dall’altro lato, l’Iran ha sviluppato una strategia cibernetica articolata e ramificata. Il suo Cyber Defense Command, insieme ai gruppi legati all’IRGC e al Ministero dell’Intelligence, si avvale di hacker statali e proxy non statali come Hezbollah.

Un esempio eclatante della capacità offensiva iraniana è l’attacco del 2012 a Saudi Aramco, in cui il malware Shamoon ha cancellato dati da 30.000 computer dell’azienda petrolifera saudita, interrompendo per giorni una parte significativa della produzione mondiale di petrolio. L’operazione, oltre a causare danni economici ingenti, ha lanciato un messaggio politico chiaro e ha evidenziato la vulnerabilità delle infrastrutture energetiche globali.

Negli ultimi anni abbiamo assistito a numerose offensive condotte da gruppi coordinati dal governo di Teheran, ivi compresi campagne di cyberspionaggio, attacchi di spear-phishing, attacchi di DDoS, e campagne malware volte a diffondere ransomware e wiper. Obiettivo degli attori nation state sono state le infrastrutture energetiche in Medio Oriente. Gruppi APT (Advanced Persisten Threat) come APT33, APT34, APT35, MuddyWater, e CyberAv3ngers si sono resi responsabili di numerosi attacchi su larga scala che han preso di mira anche obiettivi in Europa e negli Stati Uniti.

Negli scorsi mesi sono stati segnalati blackout temporanei in alcune centrali elettriche israeliane, attribuiti a cyberattacchi iraniani, mentre bot e account social legati a Teheran e Mosca hanno diffuso video e notizie false per minare il morale della popolazione israeliana e influenzare la percezione internazionale del conflitto.

Le operazioni cyber non restano isolate; spesso precedono un attacco convenzionale. Sono utilizzate in operazioni militari per paralizzare e disabilitare i sistemi di difesa avversari, interferire con le comunicazioni lasciando vulnerabili le parti colpite. In diverse occasioni, Israele ha sfruttato attacchi cibernetici per paralizzare i sistemi di difesa iraniani prima dell’esecuzione di raid mirati.

Sebbene l’Operazione Rising Lion del giugno 2025 sia stata principalmente un’azione militare tradizionale, il contesto storico e le capacità note di Israele lasciano spazio a un ruolo indiretto ma significativo delle cyber operazioni. Queste, integrate con intelligence e attacchi fisici, hanno probabilmente contribuito a paralizzare le difese iraniane, massimizzando l’impatto strategico. Tuttavia, la mancanza di trasparenza sugli aspetti digitali sottolinea la natura opaca della cyber guerra, dove il confine tra azione militare e criminalità informatica rimane volutamente sfumato.

L’Iran a sua volta risponde con armi cibernetiche, soprattutto per evitare sanzioni internazionali, spostando il conflitto in uno spazio in materiale ma in grado, comunque, di infliggere gravi danni al nemico.

Alle attività di spionaggio e sabotaggio si aggiunge la guerra dell’informazione: leak di documenti sensibili, defacing di siti, campagne di disinformazione e messaggi intimidatori sono parte della dottrina militare di entrambi i paesi. Il fine è destabilizzare l’avversario, influenzare l’opinione pubblica interna ed esterna, e imporre costantemente la propria narrativa sullo scontro in corso.

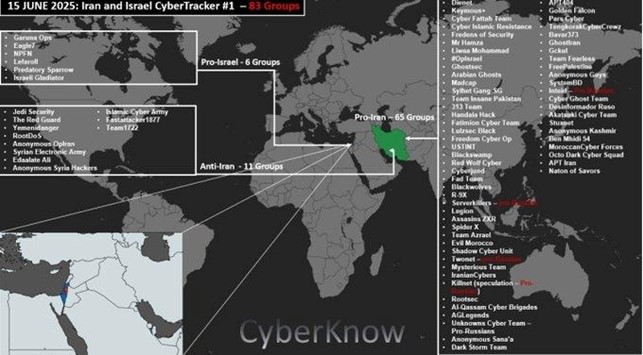

A questo contesto tumultuoso si aggiunge l’operato di gruppi di hacktivisti a supporto di entrambi i paesi. Negli ultimi giorni, sono stati monitorati i gruppi hacktivisti coinvolti in attività cyber legate alle tensioni tra Iran e Israele. Secondo i ricercatori di CyberKnown al momento risultano attivi 83 gruppi, numero destinato probabilmente ad aumentare. Si registra una presenza maggiore di gruppi anti-Iran rispetto a quelli pro-Israele, riflettendo la tradizionale minore partecipazione hacktivista a favore di Israele. Attualmente, tre gruppi pro-Russia stanno supportando l’Iran. Gli attacchi rivendicati includono DDoS, defacement, furti di dati, doxing, oscuramenti di profili social, ransomware e attacchi a infrastrutture operative. Tra gli attori più rilevanti tornati attivi dopo i recenti attacchi missilistici figura anche Handala Hack, legato all’Iran.

Fonte: Account CyberKnow su X

Il rischio per le imprese e gli asset globali

Il contesto descritto è una fucina di minacce concrete per aziende e organizzazioni di tutto il mondo: il digitale non conosce confini statali, la supply chain è globale e ciò che inizia come azione mirata fra Stati può facilmente sfociare in una minaccia per terzi. Aziende nel settore energetico, manifatturiero, sanitario, nel comparto dei trasporti e della pubblica amministrazione diventano potenziali bersagli: un attacco ben pianificato può arrestare una rete elettrica, compromettere una raffineria, o bloccare sistemi ospedalieri.

Abbiamo imparato dagli attacchi a Saudi Aramco e dalle attività globali parte dell’Operation Cleaver promosse dall’Iran che queste operazioni possono estendersi ben oltre i confini regionali, colpendo infrastrutture critiche in Europa, Nord America, Asia e altrove.

Il quadro italiano: vulnerabilità e difese

L’Italia ha sviluppato una propria architettura di difesa cibernetica negli ultimi anni. Dal 2017 è operativo il Comando Operazioni in Rete (COR) con compiti simili a quelli israeliani. L’istituzione dell’Agenzia per la Cybersicurezza Nazionale nel 2021 ha rappresentato una svolta, centralizzando competenze e responsabilità in materia di policy, protezione e interventi su attacchi informatici.

Secondo i report di TIM e Cyber Security Foundation e i resoconti dell’ACN, l’Italia ha registrato nel 2024 un aumento del numero e della gravità degli attacchi: +36% di DDoS, con frequenze di attacchi giornalieri, +64% di ransomware, e picchi del +111% di attacchi al settore sanitario. Di recente, la PA è stata interessata da circa il 42% dei DDoS, segnando un cambio di scenario: non più bersagli marginali, ma obiettivi in prima linea.

Tutto ciò ci pone di fronte a un bivio: l’Italia, come alleata di Israele e membro NATO, potrebbe diventare obiettivo di rappresaglie cyber. I settori più esposti restano quelli energetico, sanitario, manifatturiero, della difesa e della pubblica amministrazione. Essi sono intrinsecamente connessi con infrastrutture internazionali, gasdotti, centrali, reti IT/OT e quindi esposti a operazioni offensive state-sponsored.

L’Italia è a rischio? E come reagire?

Sì, c’è un rischio concreto, e cresce ogni volta che il conflitto fra Israele e Iran si intensifica. Non possiamo escludere che l’Italia possa diventare teatro di cyber-attacchi indiretti, sia per rappresaglia rispetto al supporto fornito, sia per effetto di procacciamenti di dati, interruzione di servizi o destabilizzazioni sistemiche.

La dipendenza energetica del nostro Paese dal Medio Oriente rende le infrastrutture nazionali vulnerabili a eventuali attacchi o interruzioni. Inoltre, la presenza di multinazionali italiane come Eni e Leonardo in Medio Oriente le espone a rischi di ritorsione o spionaggio industriale. I settori più esposti sono quelli dell’energia, della difesa e dei trasporti.

In risposta, l’Italia ha già implementato misure difensive ed ha innalzato il livello di attenzione. Occorre insistere sulla cooperazione internazionale e sulla condivisione delle informazioni su threat actors e relative tecniche, tattiche e procedure. È cruciale aggiornare normative su obblighi di sicurezza per infrastrutture critiche e investire nella formazione e sensibilizzazione dei settori privati e pubblici.

Conclusione

Il conflitto tra Israele e Iran dimostra ancora una volta che la guerra del futuro si gioca anche nel cyberspazio. Ogni operazione invisibile può trasformarsi in un’aggressione costosa per imprese, servizi e amministrazioni. L’Italia non è immune e deve continuare a rafforzare la propria postura cibernetica, collaborando con partner internazionali e spingendo su deterrenza, legislazione, resilienza e consapevolezza. In uno scenario senza confini, la sicurezza digitale è la prima linea difensiva.

Fonti:

https://www.secalliance.com/blog/irans-cyber-strategy-and-the-israel-iran-conflict

https://securityaffairs.com/30734/intelligence/operation-cleaver-iranian-hackers.html

https://en.wikipedia.org/wiki/Operation_Cleaver

https://blog.sekoia.io/iran-cyber-threat-overview/

https://www.unitedagainstnucleariran.com/index.php/history-of-iranian-cyber-attacks-and-incidents